Segons The Register, un greu error en el disseny dels processadors d’Intel està generant el caos entre els usuaris, els fabricants i sobretot els desenvolupadors de sistemes operatius, que estan treballant contrarellotge per parchear la fallada.

L’impacte del problema podria ser enorme i obre la porta a vulnerabilitats de seguretat crítiques que podrien ser aprofitades per a potencials ciberataques. A continuació aclarim qui estan afectats, quin és l’impacte del problema i com solucionar-ho.

Què ha passat?

La informació detallada del problema encara no s’ha publicat pel que no es coneix específicament la causa, però sí se sap que és una fallada de disseny en els processadors d’Intel. Pot ser que no coneguem encara detalladament els models afectats, l’abast del problema, la seva gravetat o les conseqüències que implicarà, però el que sí sabem és que el problema existeix i és greu: les dades publicades per desenvolupadors Linux que han parcheado ja el kernel d’aquest sistema operatiu ho demostren.

Aquesta fallada no sembla poder corregir-se amb una actualització del microcódigo d’aquests processadors, i els riscos, com veurem a continuació, són evidents i preocupants.

El problema permetria que qualsevol aplicació accedís a espais reservats de memòria als quals teòricament mai hauria d’accedir per modificar-los, la qual cosa al seu torn donaria accés a la resta de recursos de la màquina. La solució, com també veurem més endavant, és separar totalment la memòria del nucli dels processos d’usuari. Fer-ho obstaculitza el problema, però podria tenir un impacte clar en el rendiment.

Quins són els riscos?

Si el nostre sistema està afectat pel problema el risc és greu, ja que un ciberatacante que aconsegueixi explotar la vulnerabilitat podria guanyar permisos de superusuario en aquests sistemes per controlar-les remotament i introduir malware para tot tipus de finalitats.

Una de les conseqüències més greus és la que permetria a un atacant llegir el contingut de la memòria del nucli del sistema operatiu. En aquesta memòria és un espai ocult reservat a processos i programes que guarden en ell coses com a contrasenyes, claus d’accés o altres dades sensibles.

Segons indiquen en The Register, la fallada podria ser aprofitat per superar un dels mecanismes de protecció que Intel porta implementant fa anys: el KASLR (Kernel AddressSpace Layout Randomization), implementat en diversos sistemes operatius per col·locar parts del nucli en llocs aleatoris de memòria per evitar accessos no autoritzats a aquestes parts.

En col·locar aquests trossos de codi crític —d’ells depèn l’accés a les funcions segures que usem en els nostres equips— els atacants no poden trobar-los i per tant no poden executar codi no autoritzat. No obstant això amb aquest tipus de fallada un ciberatacante podria trobar on estan aquests trossos de codi per accedir a ells i modificar-los de manera que això doni accés a la resta del sistema.

El problema, que surt a la llum pública ara, i el conjunt de pegats que tractaran de solucionar-ho ha estat denominat com KAISER (KernelAddress Isolation to have Side-*channelsEfficiently Removed). Aquests pegats destinats inicialment a Linux van ser ja perfilats tant en un estudi de la Universitat de Tecnologia en Graz, Àustria (PDF) com en una recerca de l’enginyer Anders Fogh, que va descriure els problemes de la “execució especulativa” utilitzada per Intel en els seus processadors. Ell mateix confessava al final d’aquell estudi que en publicar-ho se sentia “com si hagués obert la caixa de Pandora”. Lamentablement sembla que ha estat així.

A qui i quin afecta?

Actualització: Pel que sembla els investigadors han descobert que hi ha dos bugs, on un d’aquests és el que estaria afectant als processadors ARM i d’AMD, pel qual no existiria un pegat ja que requeriria canviar tota l’arquitectura. Ara mateix Intel i algunes companyies tecnològiques han sortit a oferir declaracions amb l’objectiu d’alertar als seus usuaris.”

Les dades que tenim revelen que el problema és massiu i afecta a tots els processadors d’Intel de la “era contemporània”. Alguns parlen que estarien afectats tots els microprocessadors d’Intel des de fa una dècada, encara que Intel no ha publicat cap tipus de llista amb els processadors o famílies de processadors afectats.

Sembla, això sí, que estan afectats “solament” els processadors de 64 bits, estant els de 32 bits —més antics, però molts d’ells encara en ús— a resguard del problema.

En un correu enviat a la llista del kernel Linux els responsables d’AMD explicaven que els seus processadors no estaven afectats pel problema, i un dels seus enginyers, Tom Lendacky, destacava que “la microarquitectura d’AMD no permet referències a memòria, incloent referències especulatives, que permeten accedir a dades amb alts privilegis quan s’executen en una manera menys privilegiada quan aquest accés resultaria en una fallada de pàgina”

Tot això implicaria que milions de màquines a tot el món estarien afectades per aquest tipus de vulnerabilitat. No solament en l’àmbit domèstic, en el qual tot PC, portàtil o tableta basada en aquests microprocessadors estarà afectat, sinó en l’àmbit empresarial.

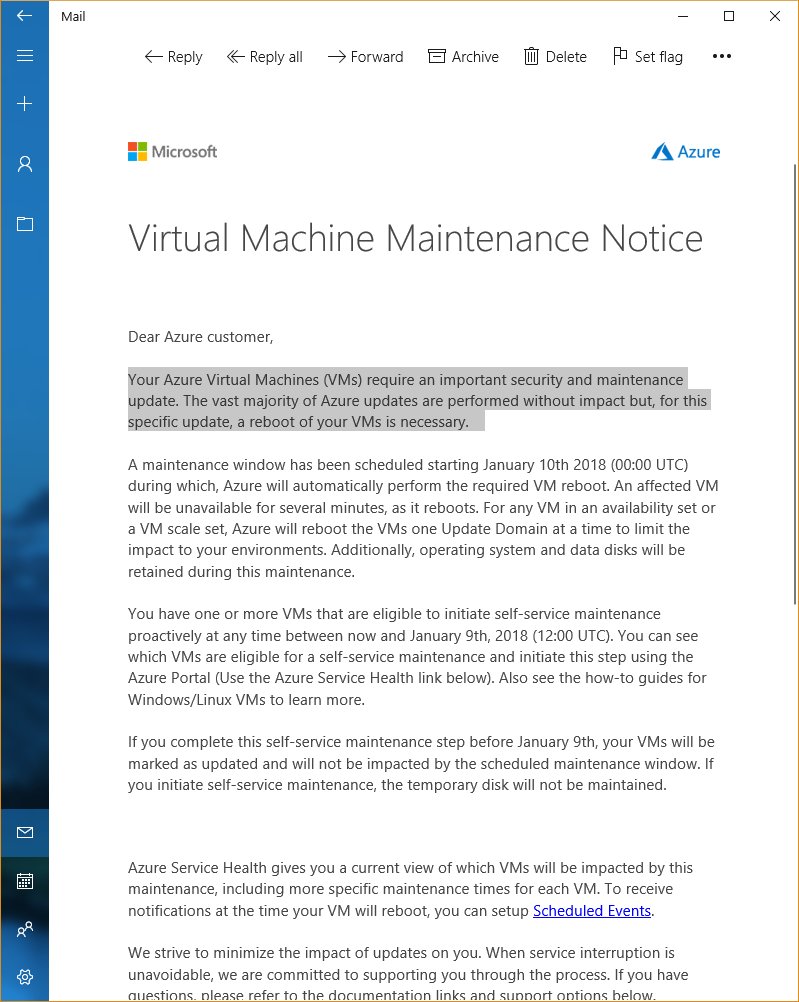

Aquest últim és encara més perillós per la quantitat de sistemes que depenen de la seguretat dels grans centres de dades que ens proporcionen els serveis actuals. Com indiquen en The Register, les grans plataformes de CloudComputing com Amazon EC2, Microsoft Azureo Google Computi Engine estarien afectades.

La raó és simple: molts dels servidors utilitzats als centres de dades que ofereixen tots aquests serveis estan basats en processadors Intel. No estem parlant de potencials problemes en aquest servei de correu web o tenda online en la qual compres —que també tenen molla— sinó en sistemes crítics utilitzats per gestionar com es proporcionen serveis bàsics (aigua, llum, comunicacions) i que també funcionen sobre màquines amb processadors d’Intel en molts casos.

Com solucionar-ho?

Tot apunta al fet que el problema no es pot solucionar ‘des de dins’, i no hi ha una potencial actualització del microcódigo d’aquests processadors que pogués solucionar-ho.

L’única alternativa sembla ser l’actualització dels sistemes operatius per atallar el problema des d’aquests sistemes. Que se sàpiga tots estan afectats, així que tant els usuaris de Windows com els de macOS i els de Linux depenen de les actualitzacions de sistema, que han d’arribar en aquests dies. Els pegats consisteixen en la separació dels espais de memòria, aïllant-los perquè el problema d’accés d’uns a uns altres desaparegui.

De fet ja hi ha una actualització pel kernel Linux que està disponible, i és curiós (i preocupant) comprovar com encara que el codi està disponible com en tot projecte Open Source, s’han eliminat o editat els comentaris en els quals s’explica com s’han tapat els forats. Això, clar, donaria informació molt sucosa per a potencials ciberatacantes que volguessin treure partit de la vulnerabilitat a partir del codi publicat per corregir-la, la qual cosa els donaria moltes pistes.

S’espera que tant Microsoft com Apple publiquin al més aviat possible els pegats per corregir el problema. En el cas de Microsoft aquesta actualització podria arribar dimarts que ve (cada setmana es produeix el ja cèlebre “Patch Tuesday”), i

Aquestes actualitzacions també afectaran a les grans plataformes Cloud Computing: Microsoft ja ha emès un comunicat avisant que el proper 10 de gener hi haurà corts del servei per a operacions de “manteniment”, i el mateix ha fet Amazon, que té previst aquest mateix procés bastant abans, el proper 5 de gener.

Quins són les conseqüències?

Àdhuc corregint el problema, sembla que atallar-ho podria tenir conseqüències notables per als usuaris. Protegir els nostres sistemes d’aquesta vulnerabilitat farà que l’impacte en el rendiment dels nostres equips baixi de forma sensible, almenys en les primeres proves realitzades després d’aplicar els primers pegats en Linux.

Segons revelen els primers estudis, aquesta baixada de rendiment podria estar entre el 5 i el 30%, una xifra realment preocupant que no obstant això ha de ser confirmada. Encara així almenys en el cas de Linux l’impacte en el rendiment s’ha comprovat que podria ser notable.

Com explicaven en el blog Python Sweetness, el mecanisme utilitzat per Intel tradicionalment semblava proporcionar un bon equilibri entre seguretat i rendiment. En haver de prescindir d’aquest mecanisme, perdem en prestacions (curiós que ho avaluessin en una CPU d’AMD que teòricament no està afectada pel problema):

La raó principal de l’antic comportament Linux de mapear la memòria del nucli en les mateixes taules de pàgines que la memòria d’usuari és perquè quan el codi de l’usuari desencadena una trucada, una fallada o una interrupció del sistema, no sigui necessari canviar el disseny de la memòria virtual del procés en execució. ja que no és necessari canviar el disseny de la memòria virtual, tampoc és necessari netejar les cachés de CPU altament sensibles al rendiment que depenen d’aquest disseny, principalment el TLB (Translation LookasideBuffer). Amb els canvis ja integrats que fan que les taules de pàgina es divideixin, és necessari que el kernel netegi aquestes cachés cada vegada que el kernel comenci a executar-se i cada vegada que el codi d’usuari reprengui l’execució. Per a algunes càrregues de treball, la pèrdua total efectiva del TLB en cada trucada de sistema porta a ralentitzacions molt visibles: @grsecurity va mesurar un cas senzill en el qual Linux “du -s” va sofrir una ralentització del 50% en una CPU AMD recent.

L’impacte en el rendiment dependrà per descomptat de cada plataforma i de cada aplicació, però és d’esperar que aquest impacte es redueixi amb posteriors actualitzacions en les quals es millori el nou funcionament que protegeix aquestes àrees reservades de memòria a les quals els processos no han d’accedir.

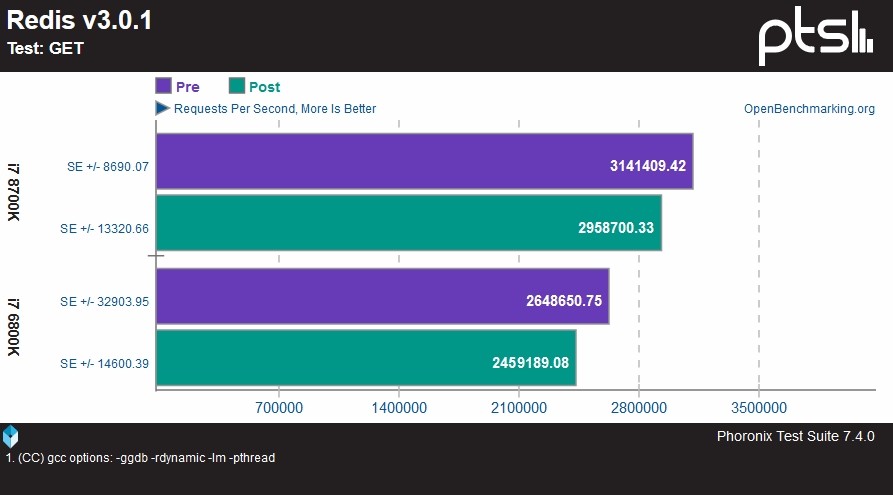

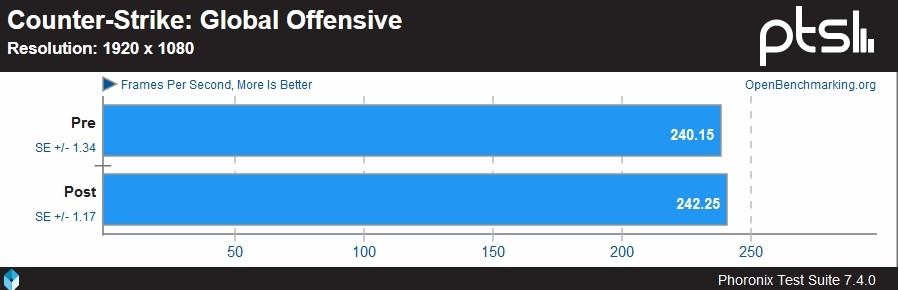

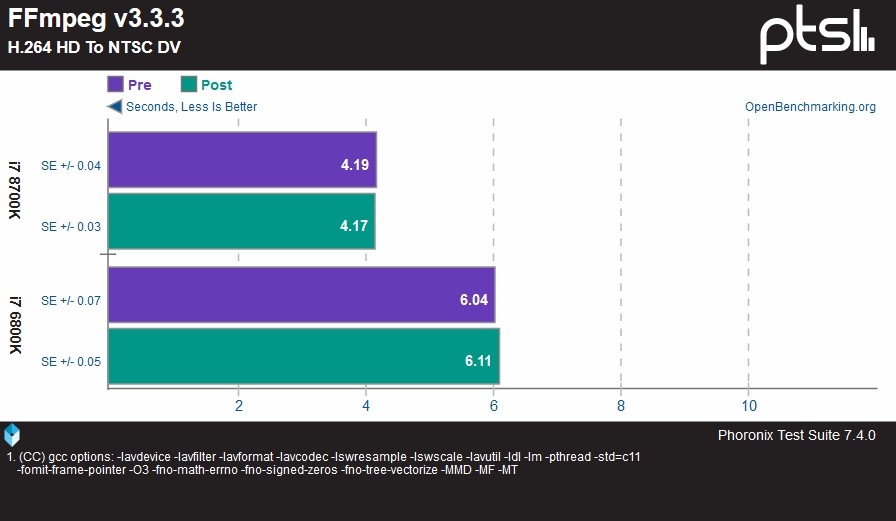

En proves addicionals realitzades en Phoronixels responsables d’aquest mitjà van comprovar com efectivament la baixada de rendiment és significativa en diversos àmbits. Van aclarir com els processadors d’Intel amb PCID (Process-Context IDentifiers) probablement “sofreixin menys” amb aquests pegats i també com tot i que en diverses proves (però no totes) el rendiment baixava, sembla que en jocs aquest rendiment no es veu especialment afectat.

La gran beneficiada podria ser AMD, que en l’últim any ha aconseguit plantar-li cara a Intel amb les seves Ryzen en diversos escenaris, encara que en gaming Intel seguia superant-la en prestacions.

És probable que aquests problemes acabin desequilibrant la balança per a molts potencials fabricadors i usuaris, que potser ara tinguin un poderós motiu per acudir a solucions d’AMD en lloc d’una Intel que haurà de reaccionar molt ràpid i molt bé per solucionar un problema realment greu en els seus processadors.

Notícia original Xataka | “El problemón de los procesadores de Intel: a quién afecta, a quién no y cómo solucionarlo”