L’ús d’entitats bancàries com a ganxo per aconseguir víctimes és una cosa que els delinqüents porten fent des de fa molts anys. No obstant això, des d’aquells correus mal redactats que vèiem fa més d’una dècada (i fins no fa tant) a algunes de les amenaces que analitzem actualment ha plogut molt, i els delinqüents han adaptat les seves campanyes per fer-les no solament més convincents, sinó també més difícils de detectar i analitzar.

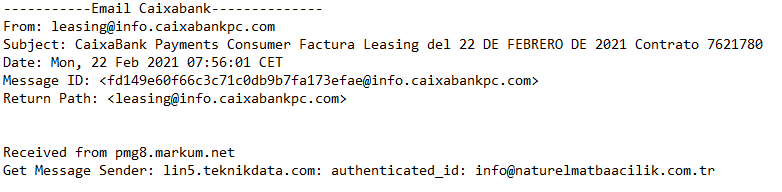

Email de Caixabank

En el correu que anem a analitzar avui veiem com els delinqüents han optat per suplantar la identitat de CaixaBank, més concretament el seu departament de leasing i crèdits a l’consum. A primera vista un usuari no notaria res estrany, ja que no hi ha errors de redacció, el remitent sembla legítim i fins i tot se’ns indica que l’email es troba lliure de virus, cosa que, tal com podem comprovar en la imatge a continuació, no és cert.

No obstant això, hi ha força peculiaritats en aquest correu electrònic, les quals podrien fer-ho passar com a legítim fins i tot per a usuaris més experimentats en el cas de no ser detectat com maliciós per la nostra solució de seguretat. Si ens parem a revisar les capçaleres de l’correu veurem com els camps que solen revisar més sovint no sembla que tinguin res estrany. No obstant això, hi ha altres camps que resulten especialment sospitosos ja que delaten la procedència real de l’missatge, que en aquesta ocasió seria Turquia

Això demostraria una especial dedicació per part dels delinqüents responsables d’aquesta campanya per intentar evitar els filtres de correu i aconseguir arribar així a les seves víctimes personals.

GuLoader i la seva relació amb CloudEyE

L’arxiu adjunt a l’correu electrònic se’ns presenta en format de fitxer comprimit en format RAR, contenint al seu interior un arxiu executable. Tractar d’ocultar el fitxer executable dins d’un arxiu comprimit és una cosa que venim observant des de fa mesos i del que fan ús nombroses famílies de malware.

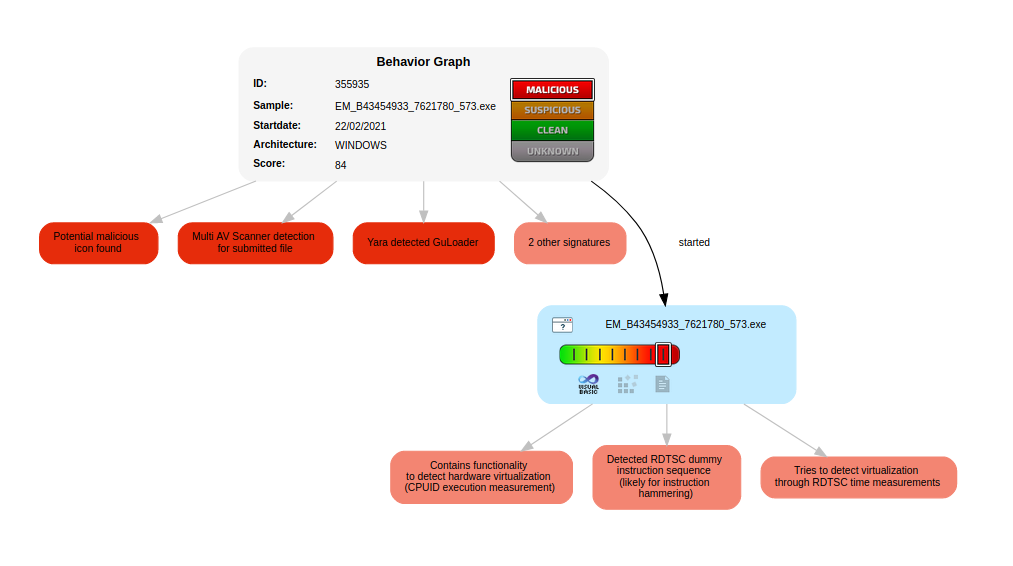

No obstant això, a l’hora d’intentar executar el malware en una sandbox o entorn controlat per veure les connexions i accions que tracta de realitzar a l’infectar la màquina, ens trobem que aquesta amenaça disposa de fortes mesures d’evasió d’aquest tipus d’entorns i que, un cop els detecta, deixa d’executar-segons la forma que havia estat programat inicialment

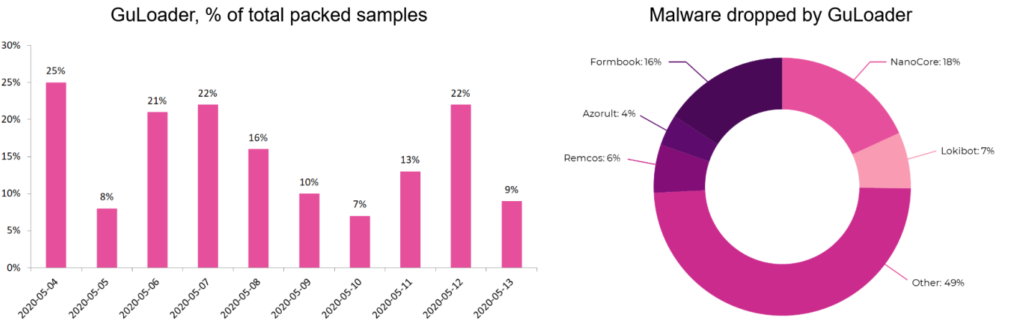

Habitualment, aquesta amenaça està relacionada amb l’execució de famílies de malware com Formbook, Nanocore o Agent Tesla, entre d’altres, tal com s’ha pogut comprovar en nombroses ocasions anteriors durant els últims mesos en què aquest malware s’ha vist involucrat.

Malware descarregat per GuLoader – Font: Check Point

No obstant això, hi ha alguna cosa en el que els investigadors de l’empresa de seguretat Check Point han volgut posar l’accent des de fa diversos mesos i és alertar de l’existència d’un programari comercial, aparentment legítim, que realitza la mateixa funció que GuLoader a l’hora de empaquetar els executables maliciosos per dificultar la seva detecció i detectar quan estan sent analitzats en un entorn controlat.

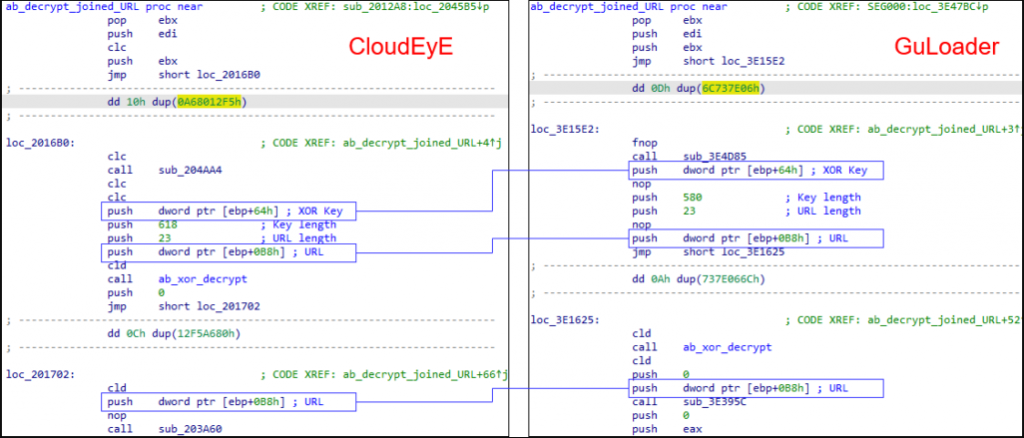

A l’hora d’analitzar algunes mostres detectades com GuLoader, els investigadors es van adonar d’algunes referències a l’programari CloudEyE, anteriorment conegut com DarkEyE Protector. De fet, no era estrany que es detectés de la mateixa manera, ja que el seu codi era molt similar a el de el malware usat pels delinqüents per evadir la detecció de les seves amenaces.

Comparació entre el codi de CloudEyE i GuLoader – Font: Check Point

Segons informen els investigadors, els desenvolupadors darrere d’aquest programari el defineixen com un crypter que pot ser utilitzat al costat de diferents tipus de malware per fer-ho indetectable als antivirus, cosa que no deixa cap dubte que aquest programari va ser desenvolupat amb aquesta funcionalitat en ment i no ha estat una mica accidental.

Conclusió

L’email analitzat en aquesta ocasió és només un dels molts exemples usats pels delinqüents per tractar d’obtenir noves víctimes, i ja hem comprovat que poden arribar a ser bastant creïbles per a la majoria d’usuaris. A més, els delinqüents també intenten que les seves amenaces passin inadvertides i no siguin detectades, tot i que solucions de seguretat com ESET siguin capaços d’identificar-les com a malicioses.

Notícia original: Protegerse